Von Volker Tzschucke

Es war nur ein kurzer Klick auf einen E-Mail-Link: Die Bank hatte geschrieben, dass man die Online-Login-Daten erneuern müsste. Darauf hatte die Geschäftsführerin des wenige Monate zuvor gegründeten Unternehmens bereits gewartet, also klickte sie, gab ihre Daten ein. Ihr fiel nichts auf. Wenige Tage später waren mehrere Tausend Euro vom Unternehmenskonto verschwunden.

Die Mail war nicht von der Bank gekommen und die angesteuerte Webseite sah zwar täuschend danach aus, war aber nicht die der Bank. „Ich habe das natürlich zur Anzeige gebracht. Aber das Konto, auf das das Geld ging, war so schnell gelöscht, dass sich nichts mehr ermitteln ließ. Die Bank fühlte sich nicht zuständig, eine Versicherung für solche Fälle hatten wir als junges Unternehmen noch nicht. Auf dem Schaden sind wir sitzengeblieben“, erzählt die Geschäftsführerin (Name der Redaktion bekannt).

ChatGPT:

„Phishing“ oder „Fishing“ nennt sich diese Variante der Cyber-Kriminalität: Es bezeichnet eine betrügerische Methode, bei der Angreifer versuchen, sensible Informationen wie Passwörter, Kreditkarteninformationen oder persönliche Daten von ahnungslosen Opfern zu stehlen. Dabei werden meist gefälschte E-Mails, SMS, Instant Messages oder Websites verwendet, die dem Empfänger vorgaukeln, von einer vertrauenswürdigen Quelle zu stammen, wie zum Beispiel von einer Bank, einem Online-Shop, einem sozialen Netzwerk oder einem vermeintlichen Bekannten.

Typischerweise wird das Opfer dazu aufgefordert, auf einen Link zu klicken und seine persönlichen Daten einzugeben oder eine angehängte Datei herunterzuladen, die Schadsoftware enthält. Der Angreifer kann dann die gestohlenen Informationen für seine Zwecke missbrauchen, wie zum Beispiel für Identitätsdiebstahl oder Betrug.

Fishing ist nur eine von unzähligen Varianten, wie das Internet und die elektronische Kommunikation von Kriminellen missbraucht wird. Dabei ist Cyberkriminalität nichts Neues:

ChatGPT:

Einige der frühesten bekannten Fälle von Cybercrime reichen zurück bis in die 1970er Jahre, als Computer noch relativ neu waren und das Internet noch nicht existierte. Ein Beispiel dafür ist der Fall des "Theft of Service", der 1978 von einem Hacker namens John Draper begangen wurde. Draper nutzte eine Sicherheitslücke im Telefonnetzwerk aus, um kostenlos Ferngespräche zu führen. Er wurde schließlich verhaftet und zu einer Geldstrafe verurteilt.

Zunahme der Cyberkriminalität

Heute gehört Cyberkriminalität zu den Wachstumsfeldern jeder Polizeistatistik. Während die Zahl der Straftaten in Sachsen seit mehreren Jahren mehr oder minder kontinuierlich zurückgeht – von 2017 noch 323.000 Straftaten auf knapp 247.000 in 2021, wächst die Zahl der Cyber-Fälle. Sie tauchen als „Straftaten im Zusammenhang mit Tatmittel Internet und/oder IT-Geräte“ in der Statistik auf und umfassen gleichermaßen Betrug, Diebstahl, Belästigungen, Verbreitung von Pornografie oder auch Beleidigungen. Wurden 2017 sachsenweit 11.173 Straftaten angezeigt, waren es 2021 knapp 2.000 mehr (die Zahlen für 2022 sollen laut Pressestelle des Landeskriminalamts im März veröffentlicht werden und lagen bei Redaktionsschluss noch nicht vor). Zwischen 2020 und 2021 nahmen insbesondere Fälle des Waren-/Warenkreditbetrugs deutlich zu, die fast die Hälfte aller angezeigten Straftaten in Sachsen ausmachten – laut LKA eine Folge des zunehmenden Online-Handels während der Corona-Pandemie: Händler liefern nicht, Kunden zahlen nicht, Betrüger nutzen falsche Identitäten oder falsche Adressen, um Waren fehlzuleiten oder auf Kosten anderer zu bestellen.

Spezieller ist der Begriff „Cybercrime“, der eine gewisse technische Expertise voraussetzt, um Straftaten begehen zu können. Hier stieg die Zahl von 2020 auf 2021 um 210 auf dann 3.325 Straftaten. Hier dominiert – wie insgesamt bei Straftaten mit Internet und IT-Geräten, der Computerbetrug, doch auch alle weiteren Straftatengruppen verzeichneten Zuwächse: Die „Fälschung beweiserheblicher Daten, Täuschung im Rechtsverkehr bei Datenverarbeitung“ auf 128, „Datenveränderung, Computersabotage“ auf 63, das „Ausspähen, Abfangen von Daten einschließlich Vorbereitungshandlungen und Datenhehlerei“ auf 186 Fälle. Beim eingangs geschilderten Fall liegt wohl eine Mischung aus „Ausspähen“ und „Betrügen“ vor.

Angriff aufs IT-Systeme der IHKs

Mit Datenveränderung und Computersabotage hatten es in den vergangenen Monaten gleich drei große Institutionen in der Region zu tun: Einen Cyberangriff vermeldete die Industrie- und Handelskammer Chemnitz Anfang August 2022. „Seit gestern ist die IHK Chemnitz über Internet bzw. E-Mail nicht mehr erreichbar. Online-Leistungen können leider nicht abgerufen werden“, hieß es dazu aus der Pressestelle der Chemnitzer Kammer. Als Ursache wurde ein Cyberangriff auf den zentralen IT-Dienstleister der deutschen IHKs vermutet: „Daher mussten die IT-Systeme heruntergefahren werden.“ Alle 79 IHKs waren in der einen oder anderen Form betroffen und wurden vom Netz genommen.

Der IHK-Dienstleister hatte, so teilte er am 6. September 2022 mit, ein auffälliges Verhalten in seinen IT-Systemen entdeckt, woraufhin alle Kammern vom Netz getrennt wurden, um den Angreifern den weiteren Zugriff aufs System zu verwehren. Eine Analyse von IT-Forensikern habe ergeben, dass der Angriff „von langer Hand vorbereitet“ und „mit hoch entwickelten Werkzeugen“ durchgeführt worden sei. „Bei der Cyber-Attacke auf die IHK-Organisation handelt es sich um einen extrem professionellen Angriff”, wird Christoph Hebbecker, Staatsanwalt bei der Zentral- und Ansprechstelle Cybercrime Nordrhein-Westfalen (ZAC NRW) in Köln, zitiert. Ob es den Angreifern um schlichte Sabotage, Spionage, Datenklau oder um Geld gegangen sei, stand noch nicht fest.

Über Wochen ließ sich mit den Mitarbeitenden der IHK Chemnitz per E-Mail nur über Privatadressen kommunizieren, irgendwann wurden ersatzweise neue Mail-Adressen mit eigener Top-Level-Domain eingerichtet. Erst zwei Monate nach Angriffsbeginn war die Arbeitsfähigkeit wieder einigermaßen hergestellt. „Aufgrund der Attacke wurden die gesamten IT-Systeme kontrolliert vom Netz genommen. Es galt, Schaden zu vermeiden und die Datensicherheit zu gewährleisten“, hieß es aus der IHK Chemnitz im Oktober. Was Ziel des Angriffs war, woher die Angreifer kamen, wie sie ins System eingedrungen waren? Nähere Auskünfte erhält man dazu nicht. „Zum speziellen Fall IHK sind wir nicht auskunftsbefugt, denn der Hacker-Angriff war auf die Organisation ausgerichtet“, sagt die Chemnitzer Pressesprecherin Ramona Nagel auf Anfrage.

Sächsische Hochschulen betroffen

Mit den Hochschulen in Freiberg und Zwickau sind mittlerweile zwei weitere Groß-Institutionen der Region betroffen. Zunächst erwischte es die Westsächsische Hochschule Zwickau, die kurz vor Weihnachten 2022 Ziel eines Angriffs wurde und deshalb in der ersten Januarwoche den Vorlesungsbetrieb ausfallen ließ. Betroffen seien vor allem Windows-Geräte, die linuxbasierte Homepage lief weiter. Das Landeskriminalamt nahm die Ermittlungen auf, bis jetzt (Anfang März) sind noch nicht alle Systeme wieder hergestellt. Studierende und Mitarbeitende sind aufgefordert, jedes Gerät, das mal mit dem Uni-Netz verknüpft war, auf Virenfreiheit zu prüfen – die Sorge, dass sich Schadsoftware auf einem USB-Stick versteckt, ist groß.

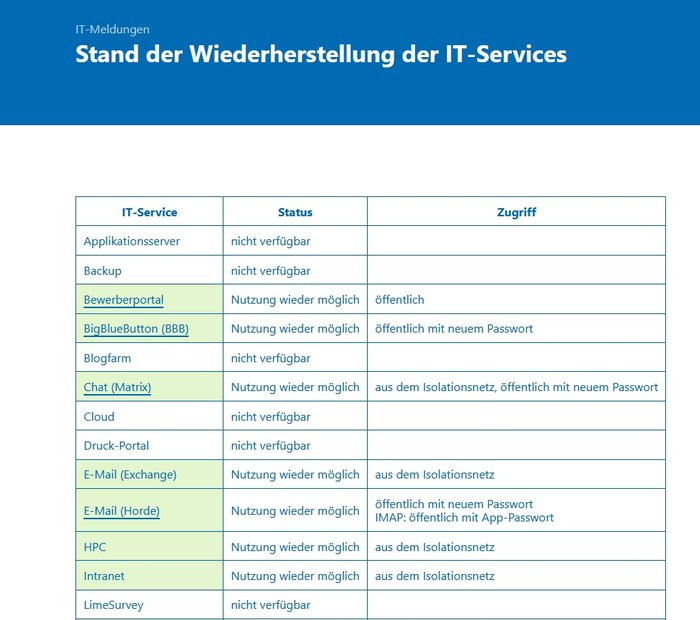

Auch die Bergakademie in Freiberg musste nach einem Angriff Mitte Januar ihre gesamte IT-Infrastruktur vom Netz nehmen. Auf der ersatzweise eingerichteten Internetseite tubaf.org kann man verfolgen, wie die unterschiedlichen Services schrittweise wieder ans Netz gehen (siehe Grafik). Man müsse bei „so exponierten Institutionen wie der Bergakademie oder auch bei größeren Unternehmen jederzeit mit einer solchen Attacke rechnen“, erklärte Rektor Klaus-Dieter Barbknecht zur Attacke gegenüber Medienvertretern.

Ein Netzwerk, um Angriffe abzuwehren

Doch viele Unternehmen sind sich der Gefahr nicht bewusst, warnt die IHK Chemnitz: „Dem neuesten Lagebericht des Bundesamtes für Sicherheit in der Informationstechnik (BSI) zufolge ist die Bedrohung im Cyberraum so hoch wie nie zuvor. Innerhalb eines Jahres hat die Anzahl neuer Schadprogramme-Varianten deutschlandweit um über 100 Millionen zugenommen.“ Zahlreiche Schwachstellen – potenzielle Angriffspunkte – in Softwareprodukten seien bekannt: „Auch sächsische Unternehmen sind vermehrt von Cyberattacken betroffen“, erklärte die IHK Anfang November: Häufig seien Lösegeldzahlungen für die Freischaltung von Daten oder Produktivitätsverluste die Folge.

Dass vor allem kleine und mittelständische Unternehmen oft weniger gut geschützt gegen Cyber-Attacken sind und schlecht vorbereitet auf tatsächliche Angriffe kaum reagieren können, weiß man auch in der Digitalagentur Sachsen. Gemeinsam mit den sächsischen Handwerkskammern, den IHKs sowie der Zentralstelle für polizeiliche Prävention des LKA baut sie seit Ende Februar dieses Jahres ein „Cyber-Sicherheitsnetzwerk Sachsen“ auf. Dies will Unternehmen nicht nur stärker für Gefahren aus dem Internet sensibilisieren, sondern gemeinsam mit IT-Sicherheitsdienstleistern eine „digitale Rettungskette“ aufbauen, die im Notfall helfen kann. Dazu müssen diese jedoch zunächst Mitarbeitende ausbilden lassen: zu „digitalen Ersthelfern“, „Vorfall-Praktikern“ oder „Vorfall-Experten“. Ein erstes Online-Info-Treffen findet am 28. März 2023 statt. Weitere Infos dazu gibt es unter www.cyber-sicherheitsnetzwerk.sachsen.de.

ChatGPT, wie sollten Unternehmen auf Angriffe auf ihre IT-Infrastruktur reagieren?

Wenn ein Unternehmen einen Angriff auf seine IT-Infrastruktur feststellt, sollte es unverzüglich Maßnahmen ergreifen, um den Schaden zu minimieren und die Sicherheit der Systeme wiederherzustellen. Hier sind einige Schritte, die ein Unternehmen unternehmen sollte:

Sofortige Isolierung des betroffenen Systems: Das betroffene System sollte sofort vom Netzwerk getrennt werden, um zu verhindern, dass der Angreifer weiteren Schaden anrichtet.

Es ist wichtig, dass Unternehmen eine Notfallplanung in Bezug auf IT-Sicherheit haben, um schnell und effektiv auf Angriffe reagieren zu können.

Weitere Seiten, die Sie interessieren könnten.